Într-un articol anterior, am prezentat importanța conexiunii la internet și, mai mult decât atât, asigurarea acesteia indiferent de unde ne aflăm. Pentru a realiza acest lucru nu putem folosi doar conexiunile clasice prin cablu. Trebuie să facilităm accesul la internet și prin mediul wireless, iar aici s-ar putea să apară unele probleme. Rețelele de date prin mediul wireless sunt și cele mai vulnerabile la atacuri deoarece atacatorul nu trebuie să se conecteze fizic la rețea, este suficient să fie în imediata apropiere a acesteia. Exploit-ul se numește KRACK.

KRACK Vulnerability

O vulnerabilitate de care suferă echipamentele ce au standardul 802.11r (fast roaming), în marea lor majoritate AP-uri (Access Point), a fost descoperită recent. Exploit-ul se numește KRACK și profită de modul în care protocolul WPA/WPA2 utilizează cererile de reinstalare ale cheilor de criptare folosite pentru codificarea/decodificarea traficului dintre client și AP.

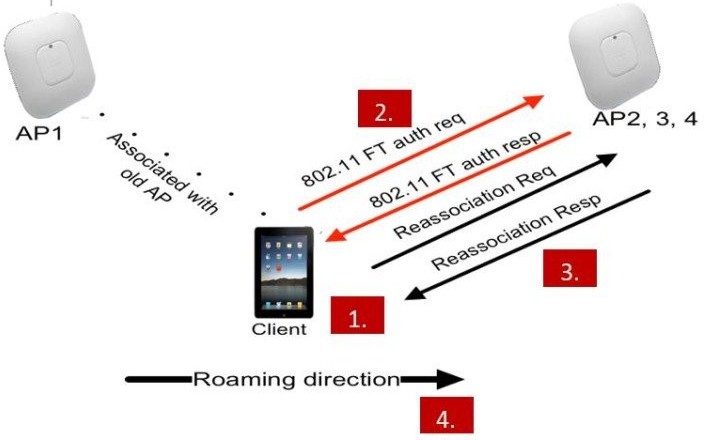

Vulnerabilitatea poate fi exploatată în momentul în care un echipament se mută de la un AP la altul. Procesul de migrare se împarte în 4 etape ( 4-way handshake), după cum urmează:

- Clientul asociat AP-ului 1 vrea să se mute la AP-ul 2.

- Clientul trimite un mesaj FT Authentication Request către AP2 și primește un FT Authentication Response de la AP-ul 2.

- Clientul trimite un Reassociation Request la AP2 și primește un Reassociation Response de la AP-ul 2.

- Clientul a migrat complet de la AP-ul 1 la AP-ul 2.

De această vulnerabilitate suferă atât clientul, cât și AP-ul din rețele de tipul celei descrise mai sus. Astfel că ambele părți au nevoie de un update de securitate. Marile companii din industrie, precum Microsoft, Google, Intel sau Apple lucrează de câteva luni la rezolvarea problemei și au început deja să apară update-uri care să rezolve problema. Vulnerabili la aceste atacuri sunt clienții cu Android decât cei cu Windows sau iOS, care nu acceptă reîncercarea instalării mesajului 3 de „handshake”.

Dacă totuși o cheie compromisă este instalată, ce poate și ce nu poate să facă atacatorul?

- Poate intercepta tot traficul dintre client și AP și, în teorie, îl poate decripta.

- Nu poate injecta trafic într-o sesiune WPA2-AES.

- Nu poate obține o cheie sau un „token” de autentificare. Excepție fac echipamentele care utilizează standarde precum TIKIP sau WEP. Acestea fiind compromise de foarte mulți ani și sunt vulnerabile la injectarea pachetelor în fluxul de comunicare.

- Nu poate decripta parole. Parolele și certificatele sunt în continuare securizate.

Acest exploit (krack) este mai mult un atac la țintă decât o amenințare globală deoarece fiecare client creează o cheie temporară diferită. Pentru a minimiza riscurile, recomand dezactivarea 802.11r până apare un update pentru echipamentul pe care doriți să îl folosiți.

Ce puteți face?

Cu toate acestea, situația nu este atât de gravă pe cât s-a mediatizat. Protocolul WPA/WPA2 nu este compromis și nu trebuie înlocuit. Situația se poate corecta printr-un update de software/firmware, update-uri care au început să apară deja după cum am amintit și mai sus. Atacatorul trebuie să aibă acces fizic în rețea și un nivel de cunoștințe destul de ridicat pentru a putea realiza un astfel de atac. După cum spun și cei de la Wireless Lan Association, 9 din 10 atacuri sunt la clienți. Așa că pentru o bună protecție împotriva atacurilor de tip KRACK țineți dispozitivele cu update-urile la zi. Și verificați regulat dacă au apărut update-uri pentru acestea.

Ca o recomandare de final, aș menționa că administratorul de rețea ar trebui să verifice ca echipamentele să fie cu software-ul la zi. În special cele ce permit comunicarea wireless, acestea din urmă fiind și cele mai vulnerabile la atacuri. Dacă aveți nevoie de asistență, ne puteți contacta pentru suport tehnic în vederea efectuării update-urilor și consultanță pentru a vă îmbunătăți securitatea în cadrul companiei dumneavoastră.

Pentru mai multe informații pe acest subiect, puteți citi și postarea arhitectului de securitate Kevin Beaumont sau articolul de pe Wireless Lan Association scris de Peter Mackenzie, un cunoscut analist Wi-Fi.