Vulnerabilitățile Meltdown și Spectre sunt bug-uri care pot scădea cu până la 50% performanțele dispozitivelor afectate. Principala vulnerabilitate o reprezintă posibilitatea accesării memoriei. Iar cele mai vulnerabile sunt procesoarele Intel X86 și ARM, precum și procesoarele AMD. Descoperite de Google, cu ajutorul experților din mediul academic și cei din companiile de securitate, nu mai puțin de trei vulnerabilități, dintre care două (Meltdown și Spectre) sunt evaluate cu risc major de securitate, afectează aproape orice computer fabricat în ultimii 10 ani.

Din această cauză, CEO-ul Intel, Brian Krzanich, ar fi intrat în panică spre finalul anului trecut, vânzând acţiunile pe care le deţinea în cadrul companiei. Tranzacția, în valoare de mai multe milioane de dolari, ar fi avut loc chiar în timp ce echipe de programatori ai principalilor jucători din industrie depuneau eforturi pentru dezvoltarea unor softuri care să remedieze ceea ce ar putea intra în memoria colectivă drept cea mai gravă eroare de proiectare din istoria modernă a microprocesoarelor.

Vulnerabilitatea de securitate Meltdown

Meltdown este o vulnerabilitate de securitate care afectează în special laptopuri si PC-uri desktop. Dar si sisteme server motorizate de procesoare Intel (toate modelele până la gama Core i9 Skylake-X şi Core i7 Coffee Lake) şi parţial ARM (Cortex-A15, Cortex-A57, Cortex-A72). Meltdown este considerată de departe cea mai problematică vulnerabilitate actuală. Folosind instrumente software special concepute, un hacker sau o aplicaţie malware ar putea intercepta date sensibile (de exemplu: parole sau chei de criptare) din companii sau instituții. Chiar dacă aceste date sunt păstrate într-o regiune „protejată” a memoriei de sistem.

Vulnerabilitatea de securitate Spectre

Spectre este o vulnerabilitate care afectează în special dispozitive mobile (smartphone şi tablete) motorizate de procesoare ARM (Cortex-R7, Cortex-R8, Cortex-A8, Cortex-A9, Cortex-A15, Cortex-A17, Cortex-A57, Cortex-A72, Cortex-A73, Cortex-A75), cât şi sisteme PC motorizate de procesoare Intel şi AMD (sunt vizate procesoarele AMD Ryzen şi Threadripper, AMD FX, AMD Pro). Considerată mai puţin periculoasă decât Meltdown, dar mai dificil de remediat, vulnerabilitatea poate fi exploatată în sensul „păcălirii” aplicaţiilor legitime în a ceda informaţii sensibile către aplicaţii malware fără drepturi de acces asupra acestora.

Impact

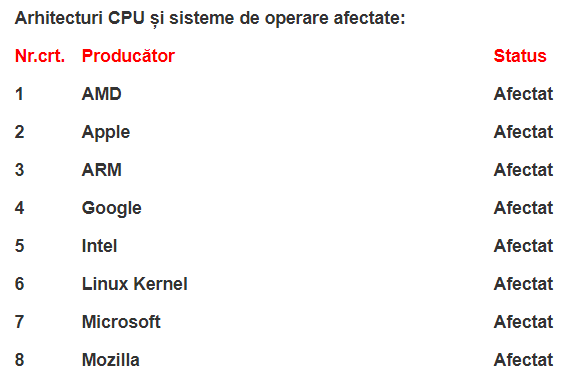

Un atacator capabil să execute un cod cu privilegii de utilizator poate obține diferite privilegii. Precum citirea memoriei de kernel (protejată în mod uzual) sau poate ocoli tehnica de securizare KASLR (Kernel Address Space Layout Randomization). Prin urmare, principalii jucători de pe piață au lansat patch-uri de securitate și declarații pe acest subiect. Aceste patch-uri de securitate introduc noi cerințe hardware și software. Cerințe care ar putea afecta compatibilitatea cu aplicații specializate, cum ar fi produsele de securitate.

Soluție recomandată de Bitdefender GravityZone și Quartz Matrix

Pentru a combate eventualele efecte negative, Bitdefender asigură evaluări de performanță și compatibilitate între produsele sale GravityZone destinate companiilor și recentele patch-uri de securitate. Echipele de proiectare, care se ocupă de toate componentele Bitdefender GravityZone, livrează actualizări de compatibilitate. Prin intermediul actualizărilor automate începând cu 8 ianuarie 2018. În prezent, se efectuează încă teste de evaluare asupra patch-urilor de securitate pe măsură ce acestea sunt puse la dispoziție de către producători.

GravityZone Endpoint Security pentru Windows, versiunea 6.2.28.973, Ciclu rapid, este compatibilă cu patch-urile de securitate Microsoft din 3 ianuarie, fiind lansată de pe 8 ianuarie. Versiunea Ciclu lent a fost lansată pe 9 ianuarie. Nu este necesară nicio acțiune din partea utilizatorilor înainte sau pe parcursul actualizării soluției Bitdefender Endpoint. Această actualizare a furnizat automat o cheie de registru specifică, care permite actualizarea Windows. După ce versiunea 6.2.28.973 devine disponibilă, puteți actualiza în continuare sistemul de operare în funcție de necesitățile dumneavoastră.

Probabil vor mai aparea noi date despre patch-urile de securitate si solutiile GravityZone aprobate.

Concluzii

Vă recomandăm să rămâneți informați și să vă actualizați computerele, dispozitivele și browserele imediat ce apar noi versiuni. Niciun program nu este perfect. Mereu vor exista erori, vulnerabilități, mai grave sau mai puțin grave. Important este ca cei responsabili să răspundă cât se poate de rapid. Este un motiv în plus pentru companii să utilizeze soluții dedicate de protecție pentru dispozitivele din rețea. Dacă nu v-am convins de acest lucru, testați GRATUIT timp de 30 de zile soluția Bitdefender Gravityzone.

Aflați care sunt produsele și serviciile potrivite nevoilor companiei dumneavoastră care să vă asigure un nivel de securitate eficient accesând www.norsit.ro, de unde ne puteți contacta sau scrie direct la [email protected].